Belakangan, ane perhatikan banyak website terkena deface oleh attacker dengan menggunakan teknik jumping ala gangnam sytle.. eh.. ala symlink maksutnya.. :p

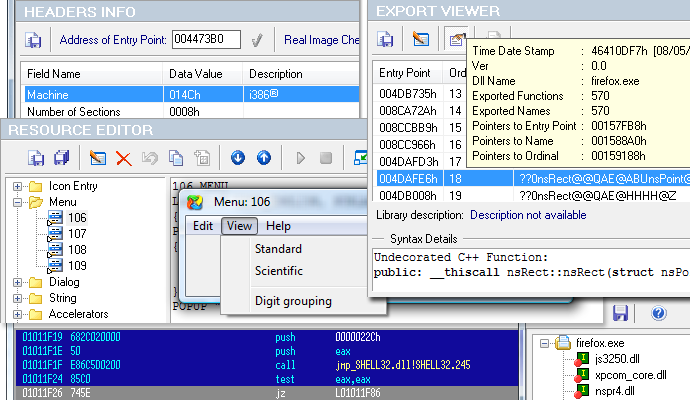

Hmm.. alhasil ane penasaran buat cari tau apa itu symlink dan bagaimana cara kerjanya, dan setelah ane sedikit baca2 referensi dari si mbah.. ane baru paham kalo dengan menggunakan symlink, sang attacker bisa melihat file konfigurasi yang ada pada website target.

Dengan teknik ini attacker bisa mengintai seluruh website yang ada di satu hosting yang sama. Mereka ndak perlu bersusah payah menjebol 1 per 1 website, cukup satu website yang di jebol, yang lain ikut tertular :muntahbeha

Secara sederhana, metode serangan dengan symlink mengincar file-file konfigurasi yang tidak diproteksi dengan baik.. misalnya dalam hal pengaturan

chmod permission dalam cpanel-nya itu sendiri.

Sang attacker bisa melihat isi dari file

wp-config.php (pada wordpress) atau

configuration.php (pada joomla)

Dengan melihat daleman config tsb, tentu aja attacker bisa mengintip

username dan

database website tersebut... terus dengan menggunakan

sql manager yang ada pada shell yang mereka pasang,, attacker mengganti username dan password admin :suram

Setelah itu,, mereka tinggal mencari halaman administrator website tsb.. seperti yang kita ketahui, halaman default admin di CMS Wordpress adalah /wp-config sementara di joomla adalah /administrator

Soo... Ada beberapa cara untuk meminimalisir serangan website yang menggunakan teknik jumping server ala symlink.

1. Mengganti hak akses pada chmod permission pada file wp-config.php atau configuration.php dari yang tadinya 0644 menjadi 0400. Cara mengubahnya tentu aja via Cpanel.. mosok lewat mbah dukun :))

2. Mengganti semua chmod permission pada folder yang tadinya 0777 (kalo ada) menjadi 0755

3. Memasang plugin proteksi halaman admin website. Contoh kasus misalnya pada website berbasis CMS Joomla!, coba pasang plugin k-secure untuk mengganti halaman default administrator yang tadinya www.namawebsiteanda.com/administrator jadi www.namawebsiteanda.com/administrator/?c1yu5m14p4h =))

4. Melakukan backup full website secara rutin. :)

5. Selalu update versi cms ataupun plugins/modul/ekstension pada cms yang Anda gunakan..

Yup.. sebenernya masih banyak cara2 lain yang bisa digunakan untuk meminimalisir serangan jumping server.. tapi mbok yow cari sendiri caranya.. googling.. mas.. googling... :p

Segitu dulu aja yak panduannya.. monggo ditambahkan kalo minat nambahin..

Ane mo tidoor dulu sambil mo tutup Warung Lesehan.. Hari ini banyak pelanggan yang ngutang >.<"